No pasa día sin que conozcamos la intrusión de un "hacker" en uno u otro sistema. Crackers, hackers, virus, son ya términos que manejamos fácilmente y con los que hemos aprendido a convivir de tal manera que incluso los propios gobiernos “husmean” nuestro correo electrónico o las redes sociales en busca de actitudes sospechosas.

Hoy si preguntásemos a muchos usuarios el hombre de un “hacker” famoso, Snowden o Assange acapararían las respuestas. Sin embargo, a ninguno de los dos podemos considerarlo hacker, ni mucho menos. Sus hazañas se limitan a divulgar información que de manera fortuita paso por sus manos o que otros les hicieron llegar.

Haciendo justicia

Fue a principios de los 80 cuando una serie de nombres empezaron a hacerse famosos en los minoritarios ambientes universitarios y científicos por haber descubierto la manera de asaltar los complejos sistemas informáticos de la época. Y lo hicieron con herramientas, mucho más rudimentarias de las que ahora disponemos. Pronto empezaron a formar parte de una nueva mitología y sus hazañas copiadas por miles de usuarios de todo el mundo. Fueron los primeros, los que hicieron historia y a los que hoy queremos rendir justicia.

1971 - John Draper

De forma casual o no, descubrió que un silbato que incluía de regalo una popular marca de cereales emitía un sonido idéntico al que realizaban los terminales telefónicos para conectarse a la central. Con su invento miles de usuarios de todo el mundo se estuvieron conectando gratuitamente a BBS de todo el mundo y estableciendo conexiones entre equipos informáticos, muy distintos de los que ahora conocemos. Su apodo, "Cap'n Crunch" sigue siendo un nombre de culto en las páginas Web dedicadas al hackerismo.

1980 - Tim Paterson

Tim Paterson era en 1980 un ingeniero, de 24 años, que trabajaba para la Seattle Computer Products. Desarrolló un "clone" del sistema operativo CP/M, creado por Kary Kildall de la Digital Research, el cual evidentemente había sido desensamblado y alterado, y al que denominó Quick and Dirty D.O.S o simplemente QDos.

En 1981 Microsoft, cuyo presidente era William Gates, adquiró a esta compañia los "derechos de autor" de este sistema por US $ 50,000 y contrató al Ing. Tim Paterson, para que trabajase 4 días a la semana, con el objeto de que realizara "algunos cambios" para "transformar" al sistema operativo.

Este mismo producto "mejorado" por Microsoft, fue vendido a la IBM Corporation, bajo el nombre de PC-DOS y Microsoft se reservó el derecho de comercializarlo bajo el nombre de MS-DOS.

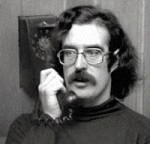

1990 - Kevin Poulsen

989- 1992 - Mark Abene

El grupo ocupó las primeras planas cuando en Noviembre de 1989, hizo colapsar las computadoras de WNET, uno de los principales canales de televisión de la ciudad de New York, dejando un mensaje "Happy Thanksgiving you turkeys, from all of us at MOD" (Feliz Día de Acción de Gracias a Uds. pavos, de parte de todos nosotros en MOD).

Como miembro fundador del grupo Masters of Deception, Phiber Optik inspiró a miles de adolescentes alrededor de los Estados Unidos, a "estudiar" los mecanismos internos de los sistemas telefónicos de todo el país.

Un juez federal intentó "enviar un mensaje" a otros hackers al sentenciarlo a un año de prisión, pero el mensaje fue desatendido: cientos de jóvenes organizaron una fiesta de bienvenida en honor a Abene, en un club de primera clase en la ciudad de Manhattan. Muy poco después, una revista de New York lo catalogó, como "una de las 100 personas más inteligentes de la nación".

En Julio de 1992, Abene y cuatro miembros de MOD fueron arrestados por una serie de cargos criminales. Abene se declaró culpable de los cargos federales de acceso desautorizado a computadoras de la compañía de teléfonos, incursión a computadoras y conspiración. Mark Abene pasó 10 meses en la prisión del condado Schuylkill de Pennsylvania, donde recibió tantas visitas y concedió entrevistas a periodistas y reporteros de canales de televisión, que sus compañeros de celda los apodaron CNN.

Actualmente, Mark Abene es uno de los más reputados expertos en seguridad informática.

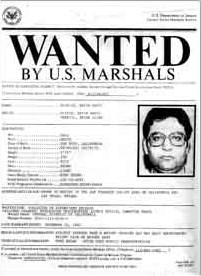

1995 - Kevin Mitnick

Su popularidad le llevo a interpretar a un agente de la CIA en un episodio de la seria "Alias" de la ABC que se emitió durante el mes de noviembre del pasado año. "Es una verdadera ironía de la historia, ver que hago de agente de la CIA después de ser investigado por tantos organismos federales", declaró el ex pirata informático al ser preguntado como se "veía" como agente del servicio de espionaje USA.

Debido a la prohibición de acercarse a todo tipo de aparatos informáticos: ordenadores, teléfonos móviles y redes informáticas hasta el año 2003, obligo a la ABC a comprometerse, ante la justicia estadounidense que el ex-hacker no tocaría ningún equipo de estas características durante el rodaje.

La popular película "Juegos de Guerra" esta inspirada en este personaje que ha entrado a formar parte de los mitos de la red. En la actualidad esta escribiendo un libro en el que señala que la denominada inteligencia social y el encanto personal son el principal arma de los piratas informáticos.

1995 - "Gritón", Julio Cesar Ardita

Este hacker Argentino conocido como Griton, fue sentenciado En los Estados Unidos a 3 años de libertad bajo palabra y pagar una multa de 5000 dolares por interrumpir redes militares y universitarias en el transcurso del año 95 y con solo 21 años de edad.

Como muchos fisgones, una vez solucionados sus problemas legales, consiguió un socio capitalista y juntos fundaron una empresa de seguridad informática que se llama CybSec, una de las más importantes de Argentina.

Justin Peterson

Detenido por el FBI por haber robado 150.000 dólares de una institución financiera en septiembre del 98, se convirtió en informante del FBI, recogiendo pruebas y evidencias que permitieran culpar a Mitnick y el columnista de ZDTV Kevin Poulsen. El trato con la agencia federal le libro de la cárcel. Su nombre en clave, era "Agent Steal" y era todo un experto en tarjetas de crédito

1995- Vladimir Levin

Buscado en todo el mundo, en 1995 fue arrestado por la Interpol, en el aeropuerto de Heathrow, Inglaterra, y luego extraditado a los Estados Unidos. Se declaro culpable de los cargos, ante las evidencias que demostraban su participación en los hechos y los alardes públicos que colaboradores suyos realizaron acerca de sus abultadas cuentas bancarias personales en Tel Aviv, Israel.

A pesar de que la sustracción fue superior a los 10 millones de dólares, Levin fue sentenciado a 3 años de prisión y a pagar la suma de 245.000 dólares a favor del Citibank, ya que las compañías de seguros habían cubierto los montos de las corporaciones agraviadas.

996 - "Julf", Johan Helsingius

Julf, era el apodo de Johan Helsingius, el operador del más popular servicio de reenvío de correos electrónicos anónimos: planet.fi.

Los problemas de Helsingius empezaron cuando fue detenido por la policía finlandesa después que la denominada Church of Scientology (Iglesia de Cienciología), denunciara que un usuario de penet.fi estaba publicando secretos de esta "iglesia" en Internet. La Corte obligó a Helsingius a revelar los verdaderos nombres de sus clientes registrados, los mismos que bajo un seudónimo (nickname) figuraban en su boletín electrónico mensual.

Algo paradójico constituye el hecho que, el más grande remailer anónimo de Europa era controlado desde una computadora con arquitectura 486 y un disco duro de apenas 200 MB.

El objetivo de un remailer anónimo es proteger la identidad del usuario. El servidor Remailer, no almacena los mensajes sino que sirve como un canal de re-transmisión de los mismos. El Remailer re-envía estos mensajes, sin dar a conocer la identidad del remitente original.

"Yo he desarrollado y mantenido el Remailer en mi tiempo libre por cerca de tres años. Me tomó muchísimo tiempo y desgaste de energía. Internet ha cambiado mucho en los últimos años y ahora existen docenas de estos servidores en todo el mundo, que ofrecen similares servicios"

La clausura de este Remailer, en 1996, causó mucha controversia en la comunidad de Internet. "Estos remailers han hecho posible que muchísima gente discuta temas de enorme sensibilidad, tales como la violencia doméstica, acoso sexual, intimidación escolar, derechos humanos y otros temas que las personas prefieren tratar con confidenciabilidad en Internet. Para ellos, la clausura de este servicio les significa un serio problema", manifestó Helsingius.

1997 - Carlos Felipe Salgado Jr

Este hacker conocido como Smack fue capturado tras robar 10.000 números de tarjetas de crédito robados de un proveedor de internet de California. Smack trato de vender estos números por 260.000 dólares a un agente del FBI encubierto.

1998 - Syr Distic

Syr escribió un servidor en solamente 120kb, que enlazado a cualquier ejecutable se inicia con el ordenador, corre sin ser detectado y la vuelve remotamente manejable por un flujo de comandos encriptados utilizando TCP/IP.

1998 - Analyser

Un joven israelí, Ehud Tannenbaum, con 19 años de edad saltó a la fama en 1999 al participar en uno de los mayores ataques realizados contra los sistemas informáticos del Pentágono. Asimismo organizó un pequeño grupo a los que enseñó sus técnicas y que organizaron un segundo ataque contra estos sistemas.

Entre las hazañas de "Analyser" se encuentran el haberse introducido en los ordenadores de la NASA (USS National Aeronautics and Space Administration), el MIT (Massachussets Institute of Technology) y el Centro Americano para la guerra submarina (US Naval Undersea Warfare Center), en los Estados Unidos y en el Knesset (parlamento israelí), el Banco de Israel y los archivos secretos del ejército de su propio país.

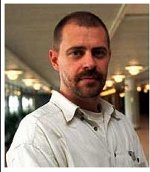

2002 Adrian Lamo

Adrian Lamo, el hacker sin hogar, más famoso del mundo duerme por lo general en un edificio en construcción cerca de Ben Franklin en Philadelphia y cuando despierta se dirige a una computadora pública con conexión del Internet, con el objetivo de "hurgar" entre los servidores de Internet. Sin embargo lleva siempre consigo una laptop Toshiba y un celular, en caso de no encontrar un sitio disponible.

Lamo trabaja temporalmente como consultor de seguridad, a pedido de corporaciones (freelance).

El pasado Enero del 2002 encontró un fuga en la red hermética de la corporación Excite@Home. Este joven de 21 años manifiesta que está ayudando a las compañías y a los usuarios a entender los límites de la seguridad en Internet, aunque sus métodos alarmen a los gigantes del medio.

Hace 2 años, Lamo se hizo conocido en los círculos de hackers al haber ingresado en las redes de America on Line, Yahoo y Worldcom, informando a sus administradores la forma cómo lo hizo. Los propios administradores lo han llamado brillante y "provechoso" por descubrir estos huecos en sus redes. Los críticos califican a Lamo como un charlatán que quiere llamar la atención. "Está alguien impresionado con las habilidades de Lamo? Él no está haciendo nada que sorprenda particularmente. Tampoco ha descubierto un nuevo concepto de la seguridad. Él está buscando los huecos básicos" escribió un miembro del foro de SecurityFocus.

Adrian Lamo, quien aparece fotografiado en el primer lugar de la izquierda, junto a los ex-convictos hackers Kevin Mitnick y Kevin Poulsen, dice que su motivación es la curiosidad y no realizar actos criminales: "reconozco que puedo ser acusado legalmente pero no permito que mis acciones sean conducidas por el miedo". De ser enjuiciado podría ser condenado a 5 años de prisión.

La prisión sería un cambio irónico para Lamo, ya que sería la primera vez en años que tendría un lugar fijo para permanecer. El dormir fuera, en un colchón, ingresando a Internet en las bibliotecas de la universidad o cualquier otro lugar público, vagar por las costas del país en tren o autobús de Greyhound, constituyen su estilo de vida.

"Tengo un ordenador portátil en Pittsburgh, me cambio de ropas en Washington D.C., para dar una idea de mi juridiscionabilidad". Pasa la mayoría de sus noches en los sofás de los amigos. Pero cuando la hospitalidad se torna difícil, se cobija en los edificios en construcción de la ciudad.

Lamo dijo haber encontrado su manera de vivir inspirado en la compleja era militar colonial, intentando evitar tocar las puertas constantemente. "Es una metáfora bastante buena, mi motivación por la cual soy un intruso en Internet".

"Las redes de la compañía utilizan poderosos sistemas Proxy, para que sus empleados se encuentren libres de incursiones o atentados a través de Internet. Es una puerta unidireccional, esencialmente. Pero si los servidores Proxy no se configuran correctamente, estas puertas pueden abrirse en ambas direcciones, permitiendo a los intrusos atravesar estas seguridades corporativas", dijo Chris Wyspoal, un ejecutivo de la firma de Seguridad @Stake.

Lamo encontró una vulnerabilidad en la red del periódico The New York Times en menos de dos minutos. "Es tan simple a pesar de que muchos se consideran un cinturón negro de las artes marciales de las computadoras". A pesar de sus buenas intenciones, Lamo podría ir a la cárcel por lo que está haciendo. Lo curioso del caso es que hasta ahora nadie lo ha acusado formalmente.

Lamo insiste que a diferencia de muchos, el no toma el dinero de las compañías a las cuales ha irrumpido en su seguridad. "Cuando tenía sed durante la incursión en Excite@Home, me compraron una botella de agua gaseosa de 50 centavos" contó Lamo, "es lo máximo que obtuve".

En su lugar, el confía en los ahorros que guardó de los trabajos temporales que realizó para la famosa compañía de ropa Levi Strauss y para algunas organizaciones sin fines de lucro. También recibe ayuda de sus padres Mario Lamo y Mary Atwood.

Durante su niñez y años de formación, su familia se mudó con frecuencia, a Arlington, Virginia, Bogotá, Colombia, lugar de nacimiento de su padre y finalmente a San Francisco. Cuando decidieron trasladarse a Sacramento, Adrian Lamo que contaba con 17 años eligió quedarse en la ciudad y vivir por su cuenta.

A pesar de las presiones de un adulto, los amigos dicen que Lamo siguen siendo de algún modo, un niño. Lamo es "una amalgama extraña de Robin Hood y el vaquero de la consola" escribió Whiters-Ridley en un foro de noticias. "el es un samurai que vaga, como una suerte de Mad Max, con un corazón del oro."

¿Quieres saber más?

Regresa de nuevo la obra Hackers de Claudio Hernández, la cual ha sido descargada decenas de miles de veces de Internet. Regresa de nuevo la obra Hackers de Claudio Hernández, la cual ha sido descargada decenas de miles de veces de Internet.

Ahora con más contenidos, historias, clanes, técnicas, Cracks y misterio, son sólo algunos de los ingredientes aportados en esta nueva versión de Hackers. |

| Hackers 2: "Los píratas del Chip y de Internet" |

Esta fue la versión que más se popularizó en la ReD, "Los píratas del Chip y de Internet" es una obra fresca, donde se habla de Hackers, Crackers, ética, Virus, Criptografía o Echelon entre otras muchas cosas.. Esta fue la versión que más se popularizó en la ReD, "Los píratas del Chip y de Internet" es una obra fresca, donde se habla de Hackers, Crackers, ética, Virus, Criptografía o Echelon entre otras muchas cosas..

Descargada miles de veces, Hackers 2, es quizás la obra eBook mas leida de los últimos dos años.. |

| Glosario Undeground |

Autor: Claudio Hernández Autor: Claudio Hernández Formato Comprimido en RAR, 170 kb La caza de hackers, de Bruce Sterling Formato PDF Tamaño: 605 KB. Este libro cuenta la historia del origen de los hackers y su persecución. En su introducción expresa correctamente: "Este es un libro sobre policías, locos "adolescentes prodigio", abogados, anarquistas, técnicos industriales, hippies, millonarios con negocios en la alta tecnología, aficionados a los juegos, expertos en seguridad en ordenadores, agentes del Servicio Secreto, y ladrones". Este trabajo, además de contar una historia apasionante, está escrito por un profesional de las letras. Al igual que el ciberespacio, este libro lo atrapará. |