En su análisis, Trend Micro destaca las categorías de aplicaciones que considera más sensibles, ya que pueden almacenar información privada de los usuarios en el servidor, lo que puede provocar fugas y robo de información

Después de revelar la forma en que la vulnerabilidad HeartBleed puede afectar a las aplicaciones móviles, el equipo de investigación de Trend Micro se ha puesto manos a la obra y ha monitorizado las apps móviles. Hasta 7.000 aplicaciones, en el momento en que se realizó el análisis, se estaban conectando a servidores afectados por Heartbleed, cuando en la última verificación de la compañía, eran alrededor de 6.000.

Pero ¿de qué tipo de apps móviles hablamos?

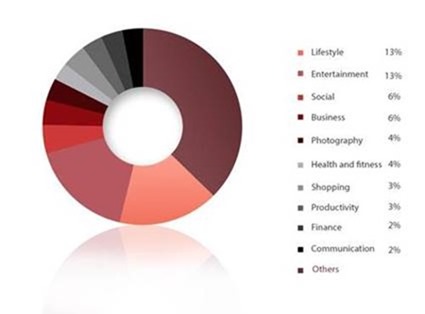

A continuación Veo Zhang, analista de amenazas móviles de Trend Micro, incluye un ranking con el desglose de las aplicaciones móviles clasificadas por categorías y el porcentaje que representan. De acuerdo con esta información, las apps de Lifestyle y las de Entretenimiento y Ocio son las más afectadas, ambas con el 13%.

Figura 1. Distribución de apps móviles vulnerables a Heartbleed por categoría

Con fines de análisis, la compañía ha destacado solamente las categorías de aplicaciones que considera más sensibles, ya que pueden almacenar información privada de los usuarios en el servidor, lo que supone fugas de información a través del uso de estas aplicaciones. En el ranking, se observa que gran parte de este tipo de apps pertenecen al ámbito de las denominadas Estilo de Vida o Lifestyle. En este grupo se incluyen todas aquellas apps relacionadas no sólo con el mundo de moda, compra de ropa y accesorios, muebles, etc. sino también con aquellas relacionadas con el pedido de comida, artículos de alimentación, equipamiento, libros, cupones,… Esto también significa que si un usuario realiza un pedido de comida o lo suministra a través de una de estas aplicaciones afectadas, la información acerca de su pedido, incluyendo las credenciales de usuario, la dirección de su domicilio o, lo que es peor, su tarjeta de crédito, puede filtrarse.

Librería OpenSSL presente en Android 4.1.1 y en determinadas apps móviles

Trend Micro también tiene información de que aunque el fallo OpenSSL está integrado con el sistema Android, sólo la versión de Android 4.1.1 se ha visto afectada por la vulnerabilidad Heartbleed. Para los dispositivos con esa versión, cualquier aplicación instalada con OpenSSL que se utilice después para establecer conexiones SSL / TLS, posiblemente, se verá afectada y puede verse comprometida para conseguir información de la memoria del dispositivo del usuario.

Sin embargo, incluso si el dispositivo no está utilizando la versión afectada, todavía hay que considerar las propias aplicaciones. Así, la compañía ha encontrado 273 apps en Google Play que están vinculadas con la librería autónoma OpenSSL afectada, lo que supone que pueden estar comprometidas en cualquier dispositivo.

En esta lista se incluyen los juegos más populares del año pasado, algunos clientes VPN, una aplicación de seguridad, un conocido reproductor de vídeo, una aplicación de mensajería instantánea, una aplicación de teléfono VOIP y muchos otros. Muchas de las aplicaciones proceden de los mejores desarrolladores. Asimismo, Trend Micro ha encontrado la vulnerabilidad en las versiones anteriores de las aplicaciones de Google.

Figura 2. Entre las apps vulnerables a Heartbleed se incluyen aquellas más populares

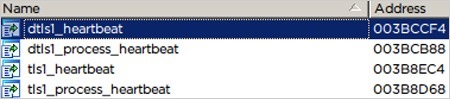

Estas aplicaciones se vinculan estáticamente a la librería OpenSSL vulnerable, como se muestra a continuación:

Figura 3. Biblioteca OpenSSL vulnerable

Un ataque Heartbleed reverso al cliente es posible si los servidores remotos a los que se conectan esas aplicaciones se ven comprometidos. Un Heartbleed inverso puede también, por supuesto, dejar expuesta la memoria del dispositivo de un usuario ante un cibercriminal. La memoria puede contener cualquier información confidencial almacenada en estas aplicaciones de forma local. Si utiliza un cliente VPN vulnerable o aplicación de VOIP para conectarse a un servicio malicioso, es posible que pierda su clave privada u otra información de sus credenciales, entonces el hacker puede falsificar su identidad y realizar actividades ilícitas desde allí.

Desde Trend Micro se aconseja a los desarrolladores de aplicaciones acelerar el trabajo de actualización y mejora de la librería OpenSSL y publicar las dichas actualizaciones para los usuarios finales. Por su parte, el usuario en general tiene que ser consciente del hecho de que sus clientes son capaces de filtrar información, no importa cómo de seguro sea el servidor remoto, o la buena reputación y confianza del desarrollador de la aplicación. Trend Micro pondrá próximamente a su disposición una herramienta para comprobar si sus aplicaciones son vulnerables.