|

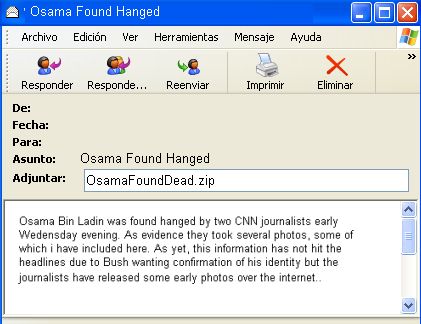

- El mensaje, que ha sido publicado en varios foros de Internet,

indica que contiene fotografías de Osama Bin Laden cometiendo suicidio. Según

explica el texto, las imágenes habrían sido tomadas por periodistas de la CNN.

Cuando las supuestas fotografías comienzan a bajar, un virus troyano se instala

en el PC del usuario y lo suma al ejército de máquinas ya infectadas que el

autor posee y puede manejar a distancia.

Los computadores-zombie, pueden ser usados para distribuir spam o para lanzar

más ataques.

"Los hackers generalmente intentan llamar la atención de los usuarios por

cualquier método. Esta vez el autor ha tratado de llegar a la gente a mediante

su curiosidad desesperada por tener noticias sobre la guerra contra el

terrorismo", indicó un portavoz de Sophos.

Richard Starnes, presidente del grupo de seguridad de la industria ISSA UK, dijo

que la advertencia de Sophos debiera ayudar a crear conciencia en los usuarios.

"Así pueden instalar todas las medidas preventivas que sean necesarias antes de

que el troyano se extienda aún más", señaló.

|

|

|

Back/Hackarmy.I. Troyano de acceso remoto |

|

Nombre |

Back/Hackarmy.I |

|

Tipo |

Caballo

de Troya |

|

Alias |

Back/Amasso.A,

BKDR_AMASSO.A, Win32/Amasso.A, Troj/Amasso.A, Troj/Hackarmy-A,

Backdoor.Hackarmy.i |

|

Fecha |

23/jul/04 |

|

Plataforma |

Windows

32-bit |

|

Tamaño |

18,976

bytes (UPX) |

|

Fuente |

http://www.vsantivirus.com/back-hackarmy-i.htm |

|

Dentro del texto del mensaje se incluye un enlace a

una ubicación remota, desde donde se descarga el siguiente archivo:

OsamaFoundDead.zip

La infección ocurre si el usuario descarga y abre el contenido del .ZIP.

Cuando se ejecuta, crea alguno de los siguientes archivos:

c:\windows\system\zonelockup.exe

c:\windows\system\win32server.scr

c:\windows\system\win32server.exe

NOTA: "c:\windows\system" puede variar de acuerdo al sistema

operativo instalado (con ese nombre por defecto en Windows 9x y ME,

como "c:\winnt\system32" en Windows NT y 2000 y "c:\windows\system32"

en Windows XP y Windows Server 2003).

Luego ejecuta dicha copia, y permanece activo en memoria,

finalizando el proceso del archivo original.

Para no ejecutarse mas de una vez al mismo tiempo, utiliza como

semáforo el siguiente mutex:

botsmfdutpex

Crea la siguiente entrada en el registro de Windows, para ejecutarse

en cada inicio del sistema:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

Winsock32Driver = [archivo del gusano]

El troyano abre una puerta trasera, e intenta conectarse al

siguiente servidor IRC:

osama.hackarmy.tk

Un atacante remoto puede utilizar esta puerta para tomar el control

del equipo infectado y realizar alguna de las siguientes acciones:

- Actualizarse a si mismo desde Internet

- Borrar archivos

- Descargar y ejecutar cualquier archivo

- Desconexión de Internet

- Finalizar cualquier proceso activo en memoria

- Iniciar o finalizar un canal IRC

- Listar todos los procesos activos

- Realizar un escaneo de puertos

- Robar información del sistema y del usuario (IP, etc.)

El troyano también podría ser enviado en forma premeditada o

descargado de sitios no seguros, o desde redes P2P.

|

|

|